0

留言稍后联系!

摘 要:随着车联网技术的迅速发展,信息安全问题已成为必须解决的核心问题之一。车联网系统面临的信息安全风险主要来自“端-管-云”三方面,应通过建立全生命周期的信息安全流程,并对系统关键点做好防护,来提升车联网系统的信息安全。

关键词:信息安全;车联网;风险;防护;TSP

前言

随着信息技术在汽车中的应用不断深入,汽车已演变成一台移动的联网终端。网联化在实现车辆内部及与外界通信的同时,也使得来自外部的信息安全威胁和恶意攻击增加。如果车辆被攻击者所控制,将对用户财产甚至人身安全带来致命威胁。2015 年菲亚特克莱斯勒因其车联网系统被破解,攻击者可远程控制车辆动力和刹车等关键系统,导致大规模召回 140 万辆汽车,经济损失高达 1.25 亿美元。因此,深入开展汽车信息安全的威胁分析并构建系统的防护体系,已成为智能网联汽车要解决的关键技术之一。

1 车联网风险分析

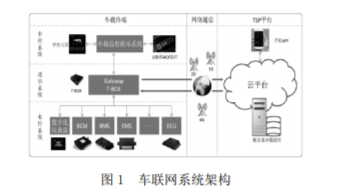

根据车联网系统的组成,总体上可以分为车载终端、网络通信、TSP 平台三部分。车载终端位于车内,包括中控系统、通信系统、电控系统,是车联网的硬件基础。网络通信作为车辆与 TSP 平台数据传输通道,是车联网系统的连接纽带。TSP 平台一般搭建于公有云,实现对车辆数据的存储、计算等工作,为用户提供娱乐、导航、道路救援、OTA 升级等服务。车联网的信息安全风险主要从这三方面进行分析。车联网系统总体架构如图 1 所示。

1.1 车载终端信息安全分析

1.1.1 中控系统

中控系统包括中控大屏,通常也提供 USB、AUX 等接口。在硬件设计过程中一般会预留调试接口,如果被非法接 入,攻击者就可能收集到系统的通信数据,甚至可以直接提取系统固件。应用软件方面,接口调用权限控制、软件签名认证机制的缺失,也可能导致攻击者的越权访问或非法软件安装。操作系统方面,中控系统多基于 Linux 或安卓开发,操作系统本身的漏洞也可能被攻击者利用进而实现入侵。

1.1.2 通信系统

车载终端通信系统核心是 T-BOX,一般存储有车辆通信密钥、数字证书私钥等重要信息,如果没有严格的保护措施,或者将加密关键安全参数的密钥采用固定密钥或者直接写死在代码中等,则可能导致密钥泄露。攻击者也可能通过研究 T-BOX 的硬件结构、调试引脚或者通过代码逆向等破解 T-BOX 安全系统,劫持协议数据,对协议传输数据进行篡改,从而可以发送伪造命令到 CAN 控制器中,实现对车辆的本地控制或远程操作控制。

1.1.3 电控系统

电控系统包含各类控制单元,例如 BCM(车身控制器)、 EMS(发动机管理系统)等。对电控系统的攻击最物理简单的方式就是改写 ECU,攻击者可以根据对应芯片厂商的汇编语言架构编写特殊的 ECU 程序,然后利用工具和笔记本电脑刷写至 ECU 控制器中进而实现对 ECU 的控制。另外很多车辆已具备远程刷写 ECU 功能,攻击者也可能通过伪造远程指令下发更新包实现对 ECU 的远程刷新。同时 ECU 的通信协议或通信指令如果被非法获取,攻击者也可能直接伪造 ECU 指令下发至对应执行机构,实现对车辆的控制。

1.2 网络通信信息安全分析

车联网的网络通信均为无线通信,相比于有线通信更易被非法拦截或攻击,例如中间人攻击,攻击者可通过 DNS 欺骗和建立伪基站等方式,对 T-BOX 发送的数据或云平台下发的指令进行拦截,窃取其中的重要数据,或在数据中加入其他信息甚至将双方的通信模式暗中改变,进而实现攻击。

1.3 TSP 平台信息安全分析

TSP 平台在车联网系统中处于核心地位,为用户提供强大的信息服务。TSP 平台在设计开发中的缺陷、漏洞或不合理之处可能被有意或无意地利用,从而对整个车联网系统造成严重影响。在操作系统层面,用户权限设置不合理,超出实际权限需求,或者病毒、木马及系统漏洞,都可能导致重要数据丢失、泄密或损坏。软件代码层面,编码漏洞、业务逻辑及授权的不合理,可能导致 SQL 注入、XXS 攻击、越权漏洞、数据库泄露等。硬件层面,服务器、存储设备故障等也可能导致重要数据丢失、损坏或者业务的中断等。

2 车联网信息安全防护

2.1 信息安全流程的建设

车联网系统面临的信息安全威胁来源广、种类多,存在很大的不确定性,因此对于汽车企业而言,车联网信息安全的建设需要一套体系流程来保证。目前行业内认可度较高的标准是 SAE 发布的 J3061《信息物理汽车系统网络安全指南》,它详述了一个结构良好的汽车信息安全全生命周期控制流程,把信息安全的要求融入车联网产品的开发和运行过程:在概念设计阶段对系统潜在风险进行识别和评估,确定信息安全目标和要求;在产品开发阶段对信息安全要求进行细化,并转化为技术要求,分解到具体零部件的软硬件设计过程及测试验证过程;在产品量产后阶段,建立完善的监控机制及漏洞处理流程、应急响应流程;在维修报废阶段确定维修过程中信息安全相关要求,并提供产品报废过程的信息安全指南等。结合汽车企业的产品研发过程,总体流程框架如图 2 所示。

2.2 信息安全关键部分设计

2.2.1 中控系统

中控系统的核心是中控大屏交互系统,负责与用户的人机交互,并与云平台通信以获取信息服务。中控系统的信息安全防护,在硬件层要注意做好调试接口的屏蔽,并建议取消硬件型号标识,以避免攻击者通过硬件层面进行固件或通信数据的提取。在操作系统层面,应具备安全启动功能和更新失败回滚机制,并关注对应版本的 linux 或安卓系统漏洞发布情况,及时修复漏洞。在应用软件层面,一是要具备软件签名验证机制,避免非法软件安装;二是要做好软件权限管理,避免不合理或超出功能需求的授权;三是要做好软件间接口调用管理,检测和阻止软件间的未授权访问,避免数据泄漏、非法提权等问题。

2.2.2 T-BOX T-BOX

作为智能汽车的联网设备,拥有较多的内外部访问点,在信息安全防护设计中要关注:①避免固件被逆向,通常可以采用为固件加壳的方式,使固件的数据格式及含义发生变化,即使攻击者拿到数据也基本无法破解,同时在设备量产时应取消调试接口,避免攻击者通过调试接口读取固件数据;②要防止通信数据被窃取,T-BOX 可深度读取 CAN 总线数据,因此对于数据通信要进行加密,避免通信数据被非法破解;③要配置硬件实现的安全区域或模块,对车辆的关键安全参数如通信密钥、车辆长期 ID 等以加密形式安全存储和隔离;④加强对采集和存储的敏感信息的访问权限控制,安全存储区域或模块应具备检测和处置非授权访问的能力,以对抗暴力破解行为;⑤设置合理的操作场景控制,例如车速>0km/s 的状态下禁止所有的升级行为等,以避免非预期的功能操作。

2.2.3 电控单元

汽车电控单元分布众多,且控制着执行机构,因此数据通信安全尤为重要。电控单元的信息安全防护设计应关注: ①具备安全启动功能,保证系统的安全、稳定;②通信数据要加密,并设置安全区域对加密密钥等重要数据进行存储和访问权限管控;③应具备异常指令的检测和处理,及对抗 DDOS 攻击的机制;④对于具备 OTA 升级功能的电控单元,在升级前应通过数字签名等方式进行可信性验证及升级包的完整性校验,并应具备回滚功能,一旦更新失败能恢复至升级前的状态。

相关知识推荐:车联网信息安全方面论文投稿的期刊

2.2.4 网络通信

车联网系统的网络通信是基于蜂窝网络等的无线通信,通信安全应关注:①车载端应使用安全机制,识别伪基站,确保接入真实可靠的网络,避免信号劫持;②车载端应具备符合标准的身份标识,并可以对所连接的通信节点进行身份验证,避免信号欺骗;③车辆终端与其他节点的通信宜采用专有网络通信,并对数据进行加密,以对抗中间人攻击;④ GPS 通信应具有对抗大功率设备干扰的机制,保证通信的稳定性。

2.2.5 TSP 平台

在 TSP 平台的硬件安全方面应关注:①配备防火墙,对所有接入的用户进行访问控制;②配备负载均衡设备,对所有用户请求统一接受和分发,平衡各服务器压力,保证系统功能的实时性;③建立硬件的冗余,通过双机热备等技术保证硬件的高可用。在软件方面应关注:①做好系统漏洞和病毒的防护;②对用户权限尤其是系统管理员的权限,要根据具体职责进行权限划分,严格管理;③对关键数据进行分类分级,不同级别的数据做好访问权限控制;④系统存储的关键数据要做好备份,防止自然灾害及有意或无意的丢失、损坏等事故;⑤软件开发过程应做好架构的安全设计,定义合理的模块接口访问权限,采用安全的编码规范保证代码层面的安全。

3 结束语

智能网联汽车作为我国重点发展的新兴产业,信息安全是必须重视的关键技术。对汽车信息安全技术的研究和实践证明,信息安全问题的解决,必须建立起完善的设计开发流程,对软硬件产品开发的关键节点进行信息安全风险分析,有针对性地进行防护架构设计,并结合产品开发流程统筹“端 -管-云”构建全方位、纵深式的防御架构,才能将信息安全要求落到实处,为智能网联汽车的发展保驾护航。——论文作者:王林林,董伟,程明敏

参考文献

[1] 叶平,郝铁亮,赵德华,张晓帆,黄旭玲.从车企的角度对车联网信息安全技术研究.汽车实用技术[J],2019(5):59-62.

[2] 王文扬,陈正,高夕冉,胡宁,张东伟.车载信息交互系统信息安全信息技术与信息化[J].2018(12):106-107.

[3] 赵世佳,徐可,薛晓卿,乔英俊.智能网联汽车信息安全管理的实施对策[J].中国工程科学,2019(3):108-113.

[4] 郭辉,罗勇.智能网联汽车信息安全关键技术[J].上海汽车,2019 (10):9-14.

[5] 马超,刘天宇,石培吉.汽车信息安全文献综述[J].装备维修技术, 2019(2):25-28.

[6] 武翔宇,赵德华,郝铁亮.车联网系统安全研究.汽车实用技术[J]. 2019(20):28-29.

[7] 鲍克,严丹,李富勇,沈笑慧.车联网信息安全防护体系研究.软件,2018(6):29-31.

[8] 朱景海,冯少婵,王东生.基于SAE J3061 汽车信息安全开发流程解读[J].汽车电器,2019(6):71-76.

* 稍后学术顾问联系您